Top 10 Vụ hack máy tính nổi tiếng nhất trên thế giới

Trên thực tế, ước tính có 30.000 trang web bị tấn công và lây nhiễm mỗi ngày và chúng chạy trên toàn bộ phạm vi cấp nhỏ, vừa và cấp doanh nghiệp. Những tin tặc ... xem thêm...tàn ác vẫn tồn tại những kỹ năng đáng kể của họ để sử dụng nhằm trục lợi tài chính, làm tổn hại danh tiếng của ai đó, trả thù chính xác hoặc chỉ đơn giản là tận hưởng cảm giác kích thích. Dưới đây là 10 vụ hack máy tính nổi tiếng nhất trên thế giới mà Toplist.vn muốn giới thiệu đến với độc giả!

-

Hack Dịch vụ y tế quốc gia Anh (NHS) năm 2017

Vào tháng 5 năm 2017, một cuộc tấn công Ransomware đã làm tê liệt NHS. Có tới 40 bệnh viện và quỹ tín thác đã bị lây nhiễm bởi cuộc tấn công. Nó hủy bỏ các hoạt động và cuộc hẹn và chuyển hướng xe cấp cứu. Phần mềm tống tiền WannaCry đã khóa quyền truy cập vào các hồ sơ y tế quan trọng. Tin tặc yêu cầu một khoản tiền chuộc là 300 đô la vào một tài khoản bitcoin không thể truy cập cho mỗi người dùng bị ảnh hưởng.

Nó được coi là cuộc tấn công ransomware lớn nhất trong lịch sử, lây nhiễm cho 57.000 máy tính chỉ riêng ở Anh. Nó cũng nhắm vào 99 quốc gia khác, với hơn 140.000 máy tính bị nhiễm. Văn phòng Kiểm toán Quốc gia cho biết, 19.500 cuộc hẹn khám bệnh đã bị hủy, máy tính tại 600 ca phẫu thuật bác sĩ đa khoa bị khóa và 5 bệnh viện phải chuyển hướng xe cấp cứu đi nơi khác. Bản chất sâu của virus, tự động lây lan, có nghĩa là một số khu vực Dịch vụ y tế quốc gia Anh (NHS) bị ảnh hưởng nặng nề hơn nhiều so với những khu vực khác, báo cáo cho biết. Các khu vực phía Bắc và Trung du & Đông có 32 trong số 37 quỹ tín thác của Dịch vụ y tế quốc gia Anh (NHS) bị ảnh hưởng, đơn giản bởi vì họ là những khu vực đầu tiên bị tấn công, khiến vi-rút hầu hết trong ngày lây lan khắp mạng của họ.

Hack Dịch vụ y tế quốc gia Anh (NHS) năm 2017

Hack Dịch vụ y tế quốc gia Anh (NHS) năm 2017

-

Hack Ngân hàng Bangladesh năm 2016

Những tên cướp không xác định đã tấn công máy tính của một quan chức ngân hàng trung ương Bangladesh vào tháng 2 năm 2016. Nó đã trở thành một trong những vụ cướp mạng lớn nhất trong lịch sử với 81 triệu đô la tiền bị đánh cắp kết thúc ở Philippines. Đại sứ Bangladesh John Gomes cho biết các tin tặc không ở Philippines và Bangladesh. Tin tặc đã gửi các tin nhắn lừa đảo đến Cục Dự trữ Liên bang New York, tìm cách chuyển gần 1 tỷ USD từ Ngân hàng Trung ương Bangladesh.

Các tin tặc đã quản lý để có được 81 triệu đô la được gửi đến Rizal Commercial Banking Corporation ở Philippines thông qua bốn yêu cầu chuyển tiền khác nhau và thêm 20 triệu đô la được gửi đến Pan Asia Banking trong một yêu cầu duy nhất. Nhưng Ngân hàng Bangladesh đã quản lý để tạm dừng 850 triệu đô la trong các giao dịch khác. 81 triệu đô la đã được gửi vào bốn tài khoản tại một chi nhánh Rizal ở Manila vào ngày 4 tháng 2. Tất cả các tài khoản này đều đã được mở một năm trước đó vào tháng 5 năm 2015, nhưng đã không hoạt động với chỉ 500 đô la. Một "lỗi" của máy in đã giúp Ngân hàng Bangladesh phát hiện ra vụ trộm.

Hack Ngân hàng Bangladesh năm 2016

Hack Ngân hàng Bangladesh năm 2016 -

Hack TalkTalk năm 2015 và 2016

TalkTalk không chỉ bị tấn công một lần mà là hai lần. Vào năm 2015, TalkTalk đã trải qua một vụ vi phạm dữ liệu trong đó chi tiết cá nhân và ngân hàng của tối đa bốn triệu khách hàng đã bị truy cập, đưa vào bảng tính và bị giữ để đòi tiền chuộc. Cuộc tấn công khiến TalkTalk tiêu tốn 42 triệu bảng. 101.000 người đăng ký còn lại sau cuộc tấn công, khiến họ phải trả 400.000 bảng tiền phạt từ Văn phòng Ủy viên Thông tin vì sơ suất trong việc bảo vệ thông tin cá nhân. Vụ hack đã ảnh hưởng đến lợi nhuận và số lượng người đăng ký của TalkTalk.

Vào năm 2016, các bộ định tuyến TalkTalk là mục tiêu của một cuộc tấn công bằng phần mềm độc hại. Một thanh niên 17 tuổi thừa nhận hành vi vi phạm hack liên quan đến vụ vi phạm dữ liệu TalkTalk đã nhận lệnh cải tạo thanh niên 12 tháng và bị tịch thu điện thoại thông minh và ổ cứng máy tính. Vụ tấn công khiến hàng trăm nghìn khách hàng không có quyền truy cập Internet sau khi đánh cắp mật khẩu Wifi của các bộ định tuyến. Cổ phiếu của TalkTalk giảm sau vụ tấn công, điều này đang ảnh hưởng đến công ty cho đến ngày nay. Để phục hồi, công ty đang cố gắng khởi động lại lớn với nhãn hiệu mới, gói và đảm bảo khách hàng.

Hack TalkTalk, năm 2015 và 2016

Hack TalkTalk, năm 2015 và 2016 -

Hack hạ tầng máy tính của Sony năm 2014

Vào tháng 11 năm 2014, một nhóm tin tặc tự nhận là “Người bảo vệ hòa bình” đã xâm nhập vào cơ sở hạ tầng máy tính của Sony và làm rò rỉ một bản phát hành dữ liệu bí mật. Dữ liệu bao gồm thông tin cá nhân về nhân viên của Sony Pictures và gia đình của họ, email giữa các nhân viên, thông tin về mức lương của cấp điều hành và bản sao của các bộ phim chưa phát hành. Cuộc tấn công xảy ra sau khi mạng Playstation của Sony bị buộc phải ngoại tuyến bởi một cuộc tấn công vào tháng 8 năm 2014, ba tháng trước đó.

Một thành viên nhóm tin tặc GOP tuyên bố đã thực hiện vụ tấn công, nói rằng họ đã truy cập vào mạng của Sony trong ít nhất một năm trước khi bị phát hiện vào tháng 11 năm 2014. Các nhà điều tra Mỹ cho biết thủ phạm đã dành ít nhất hai tháng để sao chép các tệp quan trọng. Tất cả những điều này là do nhóm tin tặc, những người được cho là có quan hệ với Triều Tiên, muốn Sony hủy chiếu The Interview phát hành năm 2014.

Hack hạ tầng máy tính của Sony năm 2014

Hack hạ tầng máy tính của Sony năm 2014 -

Hack eBay năm 2014

Trang web đấu giá và mua sắm trên Internet nổi tiếng eBay đã phải giật thót mình vào năm 2014 khi phát hiện ra rằng một vụ hack hệ thống của họ đã làm mất thông tin bí mật của khoảng 145 triệu người dùng, bao gồm mật khẩu, tên, địa chỉ, ngày tháng được mã hóa. sinh và thông tin nhạy cảm khác. Đó là cuộc tấn công lớn nhất được phát động vào một tập đoàn vào thời điểm đó. May mắn thay cho cả eBay và khách hàng của họ, họ đã lưu giữ hồ sơ tài chính của mình (chẳng hạn như thông tin thẻ tín dụng) trong một cơ sở dữ liệu riêng biệt mà không bị xâm phạm. Họ đã xử lý vụ hack bằng cách yêu cầu tất cả 145 triệu người dùng dịch vụ bán lẻ internet thay đổi mật khẩu của họ.

Cuộc tấn công này có khả năng lấy cắp thêm thông tin từ các trang web khác. Có khả năng những kẻ tấn công có thể giải mã mật khẩu được mã hóa bằng phần mềm tự động. Sau đó, họ có thể đăng nhập vào hàng nghìn dịch vụ phổ biến, bao gồm truyền thông xã hội, ngân hàng trực tuyến và dịch vụ email. bài học rút ra là các cơ sở dữ liệu riêng biệt có thể là công cụ cứu cánh của bạn trong trường hợp dữ liệu bị vi phạm. Cung cấp bảo mật tương xứng với mức độ dữ liệu được lưu trữ ở đó.

Hack eBay năm 2014

Hack eBay năm 2014 -

Hack Spamhaus năm 2013

Vào tháng 3 năm 2013, dịch vụ chống thư rác Spamhaus đã bị tấn công mạng từ chối dịch vụ phân tán (DDoS) mạnh mẽ nhất trong lịch sử. Những kẻ tấn công đã sử dụng gần 100.000 máy chủ tạo ra tới 300 Gigabit / giây (Gbps), theo một số công ty, làm chậm toàn bộ các phần của internet do lưu lượng truy cập. Các cuộc tấn công DDoS chống lại Spamhaus được cho là lớn nhất thế giới, với tốc độ 300 gigabit mỗi giây, có tác động lan tỏa trên nhiều trang web trên toàn cầu bao gồm cả Netflix.

Một cuộc tấn công DDoS điển hình tạo ra 4-10Gbps lưu lượng truy cập cùng một lúc, điều này sẽ cho bạn ý tưởng về quy mô của cuộc tấn công mạng này. Theo tuyên bố của Bộ Nội vụ Tây Ban Nha, nghi phạm đã sử dụng một chiếc xe van đã được trang bị nhiều loại ăng-ten khác nhau để tăng khả năng quét tần số giống như một trung tâm chỉ huy di động, được cho là đã cho phép anh ta xâm nhập vào các mạng từ hầu hết mọi nơi trên đất nước. Hãng tin AP cũng viết rằng nghi phạm hoạt động từ một "boongke" ở phía bắc Tây Ban Nha, tách biệt với một boongke khác ở Hà Lan.

Hack Spamhaus năm 2013

Hack Spamhaus năm 2013 -

Sâu độc Stuxnet năm 2010

Stuxnet là một loại sâu máy tính độc hại được xác định lần đầu tiên vào năm 2010. Stuxnet là một loại sâu máy tính ban đầu nhắm vào các cơ sở hạt nhân của Iran, sau đó đã đột biến và lây lan sang các cơ sở sản xuất năng lượng và ngành công nghiệp khác nhau. Cuộc tấn công phần mềm độc hại Stuxnet ban đầu nhắm mục tiêu vào các bộ điều khiển logic có thể lập trình (PLC) được sử dụng để tự động hóa các quy trình của máy. Nó đã tạo ra một loạt sự chú ý của giới truyền thông sau khi được phát hiện vào năm 2010 vì nó là loại virus đầu tiên được biết đến có khả năng làm tê liệt phần cứng và vì nó dường như được tạo ra bởi Cơ quan An ninh Quốc gia Hoa Kỳ, CIA và tình báo Israel..

Nhiều tin đồn cho rằng con sâu này là một liên doanh giữa Mỹ và Israel với vai trò là một vũ khí mạng. Sâu Stuxnet này lây lan bằng cách sử dụng các ổ đĩa di động bị nhiễm, chẳng hạn như ổ đĩa flash USB. Nó lây nhiễm và cập nhật các máy tính khác bên trong các mạng riêng không được kết nối với internet. Stuxnet đã phá hủy nhiều máy ly tâm trong cơ sở làm giàu uranium Natanz của Iran bằng cách khiến chúng tự cháy. Theo thời gian, các nhóm khác đã biến đổi virus để nhắm mục tiêu vào các cơ sở bao gồm nhà máy xử lý nước, nhà máy điện và đường khí đốt.

Sâu độc Stuxnet năm 2010

Sâu độc Stuxnet năm 2010 -

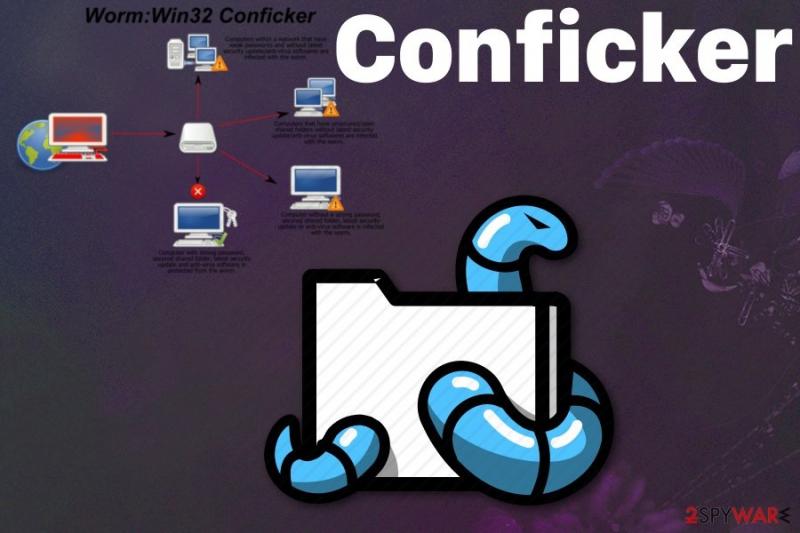

Sâu độc Conficker năm 2008

Conficker là một loại sâu máy tính nhắm vào hệ điều hành Microsoft Windows. Nó đã lây nhiễm cho hàng triệu máy tính chính phủ, doanh nghiệp và gia đình ở hơn 190 quốc gia. Con sâu này nổi tiếng là rất khó để loại bỏ do chiến lược truyền bá và cập nhật của nó đã thay đổi. Còn được gọi là Downadup, Conficker được phát hiện vào tháng 11 năm 2008. Kể từ thời điểm đó, Conficker đã lây nhiễm hàng triệu máy tính và thiết lập cơ sở hạ tầng cho một mạng botnet. Một khi Conficker lây nhiễm vào máy tính, nó sẽ vô hiệu hóa nhiều tính năng bảo mật và cài đặt sao lưu tự động, xóa các điểm khôi phục và mở các kết nối để nhận hướng dẫn từ một máy tính từ xa.

Sâu Conficker này được lên kế hoạch liên lạc với các máy tính điều khiển và có lẽ sẽ thực hiện một số hành động tiếp theo vào ngày 1 tháng 4. Một số chuyên gia đã suy đoán rằng những kẻ tấn công sẽ cho bọn tội phạm thuê các phần của mạng botnet, những kẻ sẽ sử dụng chúng để spam, đánh cắp danh tính , khai thác lừa đảo và các hành vi khác các hoạt động độc hại. Nguồn gốc của Conficker vẫn chưa được biết cho đến ngày nay. Các thành viên nhóm công tác tại Cuộc họp giao ban Mũ đen năm 2009 tin rằng Ukraine là nguồn gốc có thể xảy ra.

Sâu độc Conficker năm 2008

Sâu độc Conficker năm 2008 -

Hack American Business từ năm 2005-2012

Vụ hack lớn nhất từ trước đến nay thực sự là một loạt vụ hack, được thực hiện trong suốt 8 năm dài. Một nhóm tấn công từ Nga và Ukraine đã nhắm mục tiêu vào các ngân hàng và công ty ở Mỹ, đánh cắp 160 triệu số thẻ tín dụng và thẻ ghi nợ, đồng thời xâm phạm 800.000 tài khoản ngân hàng. Đây là hồ sơ vụ án tội phạm mạng và vi phạm thẻ tín dụng lớn nhất trong lịch sử và các công ty bị ảnh hưởng bao gồm Nasdaq, 7-11, JC Penney và JetBlue.

Bắt đầu từ năm 2005, nhiều thương hiệu, chuỗi và hệ thống khác nhau bao gồm 7-Eleven và JC Penney đã bị nhắm mục tiêu bởi một nhóm hacker Nga. Trong suốt bảy hoặc tám năm, vụ tấn công đã gây ra sự mất mát của hơn 800.000 tài khoản ngân hàng, hơn 160 triệu thông tin đăng nhập thẻ tín dụng và thẻ ghi nợ cũng như các bộ dữ liệu lặt vặt và khác nhau. Người ta tin rằng họ chịu trách nhiệm trực tiếp hoặc gián tiếp cho ít nhất 300 triệu USD thiệt hại trên toàn thế giới. Một số thông tin đã được bán (số thẻ tín dụng có giá 10-50 đô la mỗi trên các diễn đàn chợ đen), trong khi dữ liệu khác được sử dụng để lấy cắp tiền mặt trực tiếp từ tài khoản, dường như đã lấy đi khoảng 9 triệu đô la bằng cách sử dụng thẻ ATM giả tại Citibank và PNC Ngân hàng).

Hack American Business từ năm 2005-2012

Hack American Business từ năm 2005-2012 -

Virus Melissa năm 1999

Vào cuối tháng 3 năm 1999, một lập trình viên tên là David Lee Smith đã chiếm đoạt một tài khoản America Online (AOL) và sử dụng nó để đăng một tập tin lên một nhóm tin trên Internet có tên là “alt.sex”. Việc đăng tải hứa hẹn cung cấp hàng chục mật khẩu miễn phí cho các trang web thu phí có nội dung người lớn. Khi người dùng chấp nhận, tải xuống tài liệu và sau đó mở nó bằng Microsoft Word, một loại vi-rút đã được tung ra trên máy tính của họ. Vào ngày 26 tháng 3, nó bắt đầu lan rộng như cháy rừng trên Internet.

Virus Melissa là một loại virus macro gửi thư hàng loạt, được kết nối với một tệp đính kèm email. Khi được mở, nó sẽ vô hiệu hóa các biện pháp bảo vệ trong Word 97 hoặc Word 2000. Nếu người dùng có chương trình email Microsoft Outlook, nó sẽ được gửi lại cho 50 người đầu tiên trong mỗi sổ địa chỉ của người dùng. Lập trình viên máy tính David L. Smith bị kết án mười năm tù (trong đó anh ta thụ án 20 tháng). Anh ta đã nộp phạt 5.000 đô la cho vai trò của mình trong việc tạo ra và phát tán vi-rút gây ra thiệt hại trị giá 80 triệu đô la. FBI và Cảnh sát bang New Jersey đã tiến hành cuộc điều tra sau khi virus này làm hỏng máy tính và mạng máy tính trong doanh nghiệp và chính phủ.

Virus Melissa năm 1999

Virus Melissa năm 1999